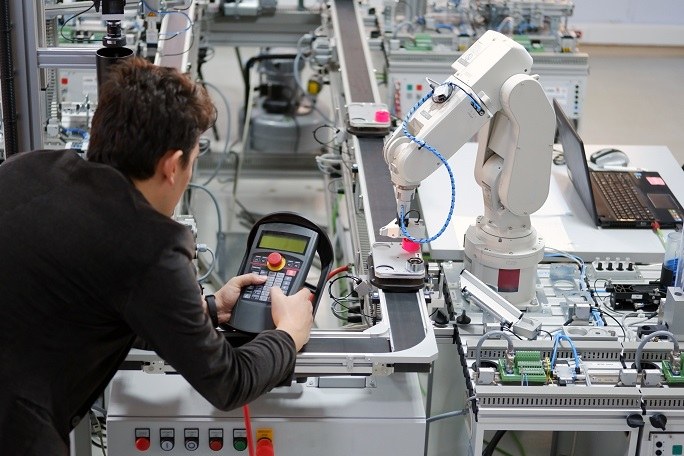

Einrichtung und Wartung von sicheren Verbindungen zwischen Geräten des Industrial Internet of Things

Unternehmen in Industrie, Energieerzeugung und Versorgung statten ihre Netzwerke verstärkt mit Sensoren und anderen Komponenten zur Datenerfassung aus, um deren Effizienz zu erhöhen. Damit Geräte im so entstehenden Industrial Internet of Things (IIoT) Daten erfassen und zur Auswertung an Datenplattformen senden können, ist neben der physischen Installation auch die Programmierung einer vertrauenswürdigen Kommunikationsverbindung nötig. Jedoch stellen die Einrichtung und Wartung solcher Verbindungen im Kontext der IT-Sicherheit Unternehmen vor große Herausforderungen, da hierfür ein tiefes technisches Verständnis für kryptographische Verfahren benötigt wird.

Ziel des Vorhabens „Programmatische Einrichtung und Wartung von sicheren Verbindungen zwischen Geräten des Industrial Internet of Things (Secony)“ ist es, eine ganzheitliche IT-Sicherheitslösung zu entwickeln, dieeinfache, schnelle und zugleich sichere Kommunikation zwischen unterschiedlichen vernetzten Geräten realisieren. Zu diesem Zweck werden Methoden und Verfahren entwickelt, die es jedem Akteur in der industriellen Wertschöpfungskette ermöglichen, IIoT-Geräte sicher zu konfigurieren, eine eigene Identität für jedes IIoT-Gerät zu erzeugen und die Besitzrechte zu übertragen. Dabei wird untersucht, wie bestehende Industriestandards genutzt werden können, um die Programmierung einer vertrauenswürdigen Kommunikationsverbindung so einfach und sicher wie möglich zu gestalten.

Die zu entwickelnde Lösung soll einen wichtigen Beitrag zur IT-Sicherheit und Interoperabilität digital vernetzter Wertschöpfungsketten leisten. Das Vorhaben will dies durch einen besonders engen Anwendungsbezug zur wirtschaftlichen Praxis erreichen. Gelingen soll der Transfer, indem die Forschenden von Anfang an bestmöglich unterschiedliche Bedarfe miteinander in Einklang bringen, d.h. sowohl die Anforderungen der Betreiber an IT-Sicherheit als auch die praktischen Erfordernisse auf Seiten der Unternehmen, die IIoT-Technik herstellen und nutzen. Auf diese Weise trägt das Vorhaben zur Erhöhung der IT-Sicherheit der Wirtschaft und Industrie am Standort Deutschland bei und stärkt die technologische Souveränität.